안랩, 위협 인텔리전스 플랫폼 ‘안랩 TIP’에 텔레그램 및 랜섬웨어 특화 모니터링 기능 추가해 보안 위협정보 고도화

- (서울=디지털연합뉴스)

- 2024-11-01 16:12:54

- 1237

안랩은 최근 ‘안랩 TIP’에 △텔레그램 채널 내 민감정보 유출 내역 모니터링 위한 ‘스틸러 로그’ 메뉴 신설 및 기존 정보 강화 △랜섬웨어 동향 집중 모니터링 위한 ‘랜섬웨어 와치’ 메뉴 추가 △취약점 관련 정보 확대 등 기능을 추가하며 최근 공격자들이 자주 악용하고 있는 공격에 대한 위협정보를 한층 강화했다.

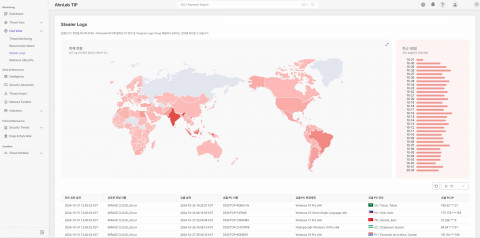

텔레그램 채널 내 민감정보 유출 내역 모니터링 위한 ‘스틸러 로그’ 메뉴 신설 및 기존 정보 강화

먼저 안랩은 ‘Stealer Logs(스틸러 로그)’ 메뉴를 신설했다. ‘Stealer Logs’는 인포스틸러 악성코드로 탈취한 정보를 유통하는 악성 행위자들의 텔레그램 채널을 실시간으로 모니터링해 개인정보, 계정정보 등 민감정보 유출 내역을 수집해 제공하는 기능이다. 보안 담당자는 이 기능을 이용해 △인포스틸러로 탈취된 유출 PC의 이름·위치·IP·운영체제를 비롯해 △정보가 유출된 날짜 및 최초 유포 날짜 △정보유출 악성코드(인포스틸러)로 탈취한 정보를 모아 생성된 파일 이름 등에 대한 상세정보를 확인할 수 있다.

또한, 다크웹 및 딥웹에 노출된 계정 유출·탈취정보에 대한 검색 기능을 제공하던 ‘Deep & Dark Web(딥&다크웹)’ 메뉴에 별도 탭을 추가해 텔레그램으로 유통 중인 계정 유출·탈취 내역에 대한 검색 기능을 제공하는 업그레이드를 진행했다. 보안 관리자들은 조직과 연관된 민감정보 유출 여부를 검색해 지속적으로 모니터링하고 즉각적으로 대응해 조직 보안수준을 강화할 수 있다.

랜섬웨어 동향 집중 모니터링 위한 ‘랜섬웨어 와치’ 메뉴 추가

안랩 TIP는 랜섬웨어 그룹의 동향에 대한 집중 모니터링을 제공하는 ‘Ransomware Watch(랜섬웨어 와치)’ 메뉴도 추가했다. ‘Ransomware Watch’는 랜섬웨어 공격그룹들이 탈취한 데이터정보를 게시하는 비공개 웹사이트인 ‘랜섬웨어 DLS(Dedicated Leak Site)’들을 안랩이 자체 모니터링해 수집한 랜섬웨어 피해정보를 제공한다.

이와 함께 최근 가장 활발하게 활동하고 있는 랜섬웨어 그룹의 통계와 기본정보 및 공격 기법, 각 그룹 간 협력 관계 등을 안랩 TIP가 제공하는 연관 보고서로 상세하게 확인할 수 있다. 또한, 위협 공격 현황 통계 및 피해 현황도 확인이 가능하다. 안랩 TIP가 제공하는 ‘Ransomware Watch’ 기능으로 보안 관리자들은 랜섬웨어 공격 동향 및 기법, 위협 추이를 파악하고, 조직에 최적화된 위협 대응 전략을 구축할 수 있다.

취약점 관련 정보 확대

이외에도 안랩 TIP는 취약점 공격 예방을 위한 ‘취약점 관련 정보’도 강화했다. 취약점 공격은 소프트웨어의 버그, 설계상 결함 등 취약점을 이용해 감염 시스템(PC 등)에서 공격자가 의도한 동작을 수행하도록 하는 공격방식을 의미한다.

안랩 TIP는 기존에 제공하던 취약점 세부 정보, 보안 권고문 및 취약점 분석 보고서 등 정보에 더해 최근 업그레이드로 소프트웨어 취약점과 연관된 다양한 파일의 해시 리스트를 제공한다. 보안 담당자는 이를 활용해 해당 취약점과 연관된 파일이 조직 내 시스템 내에 영향을 미칠 수 있는지 여부를 미리 확인하고 취약점을 악용한 공격에 선제적으로 대응할 수 있다.

※ 해시(Hash): 파일의 특성을 축약한 암호와 같은 수치

안랩 제품서비스기획실 김창희 실장은 “안랩 TIP는 안랩이 제공하는 다양하고 전문적인 최신 위협정보의 중심이 되는 보안 위협 콘텐츠 허브”라며 “안랩은 고도화되는 보안 위협에 고객사들이 효과적으로 선제 대응을 제공할 수 있도록 안랩 TIP의 위협 인텔리전스를 지속 강화해 나갈 것”이라고 말했다.