안랩의 분석 결과, 공격자는 실제 상장이 예정된 특정 기업의 청약 가능한 공모주가 있다는 내용과 함께 악성 URL을 포함한 문자를 발송했다. 본문에는 ‘사전신청 할인’이나 ‘선착순’ 등 자극적인 표현을 사용해 사용자의 악성 URL 접속을 유도하기도 했다.

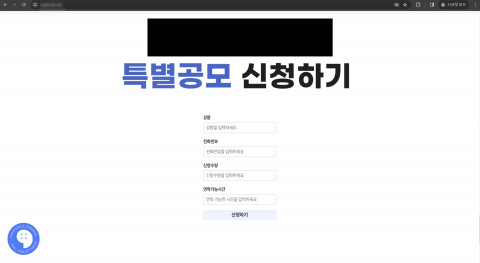

사용자가 무심코 URL를 클릭하면 ‘특별공모 신청하기’라는 피싱 페이지로 연결된다. 사용자가 해당 페이지 내 정보입력 칸에 이름과 전화번호를 입력하면 이 정보는 공격자의 서버로 전송된다. 공격자는 탈취한 개인정보를 보이스피싱 및 피싱 문자 전송 등 추가 공격에 활용할 수 있다.

‘안랩 V3 모바일’에서는 인공지능 기술(머신러닝)을 기반으로 이번 사례를 비롯해 다양한 형태의 스미싱/피싱 문자를 탐지하고 있다. 안랩의 차세대 TI(Threat Intelligence) 플랫폼 ‘안랩 TIP’에서는 해당 악성 문자에 사용된 악성 URL 등 해당 공격과 연관된 IOC(Indicators of Compromise, 침해지표)를 제공하고 있다.

피싱 문자로 인한 피해를 예방하기 위해서는 △출처가 불분명한 문자메시지 내 URL/첨부파일 실행금지 △앱 다운로드 시 구글플레이 등 정식 앱 마켓 이용 △앱 설치 시 요구하는 권한 확인 △스마트폰에 V3 모바일 시큐리티 등 모바일 백신 설치 등 필수 보안 수칙을 실천해야 한다.

이번 사례를 분석한 안랩 인공지능팀 류상욱 주임연구원은 “이번 사례처럼 공격자는 사용자의 관심을 끌기 위해 다양한 주제를 피싱 공격에 이용하고 있다”며 “피해 예방을 위해 사용자는 출처가 불분명한 문자메시지 내 URL은 클릭하지 않는 등 기본 보안 수칙을 지켜야 한다”고 강조했다.